因為 Synology 群暉的內建VPN Client版本問題,在OPnsense中OpenVPN的一些設定不支援:TLS驗證中的加密、使用TLS憑證驗證身分;匯出時也需要分別匯出ovpn設定檔、客戶端憑證與防火牆的CA,在去整包匯出TLS-Auth證書並一一匯入NAS中才能使用。

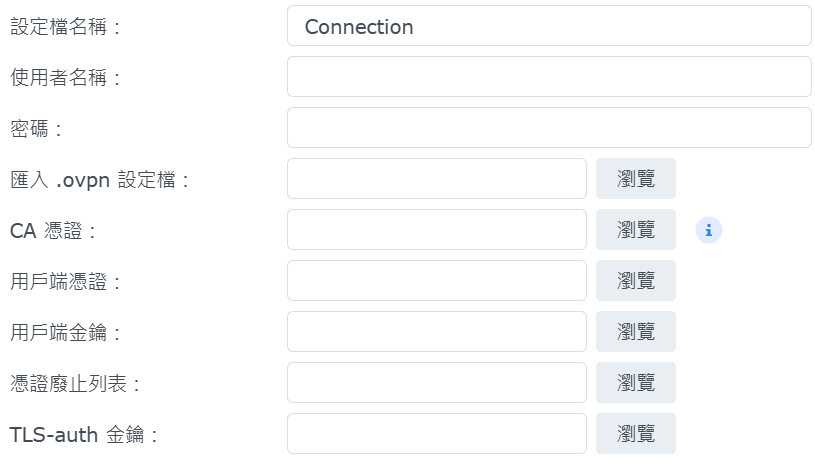

需要哪些東西

可以看到需要使用者名稱、密碼、.ovpn設定檔與CA憑證、用戶端憑證、用戶端金鑰與TLS-auth金鑰,以下說明這堆東西要去哪裡匯出:

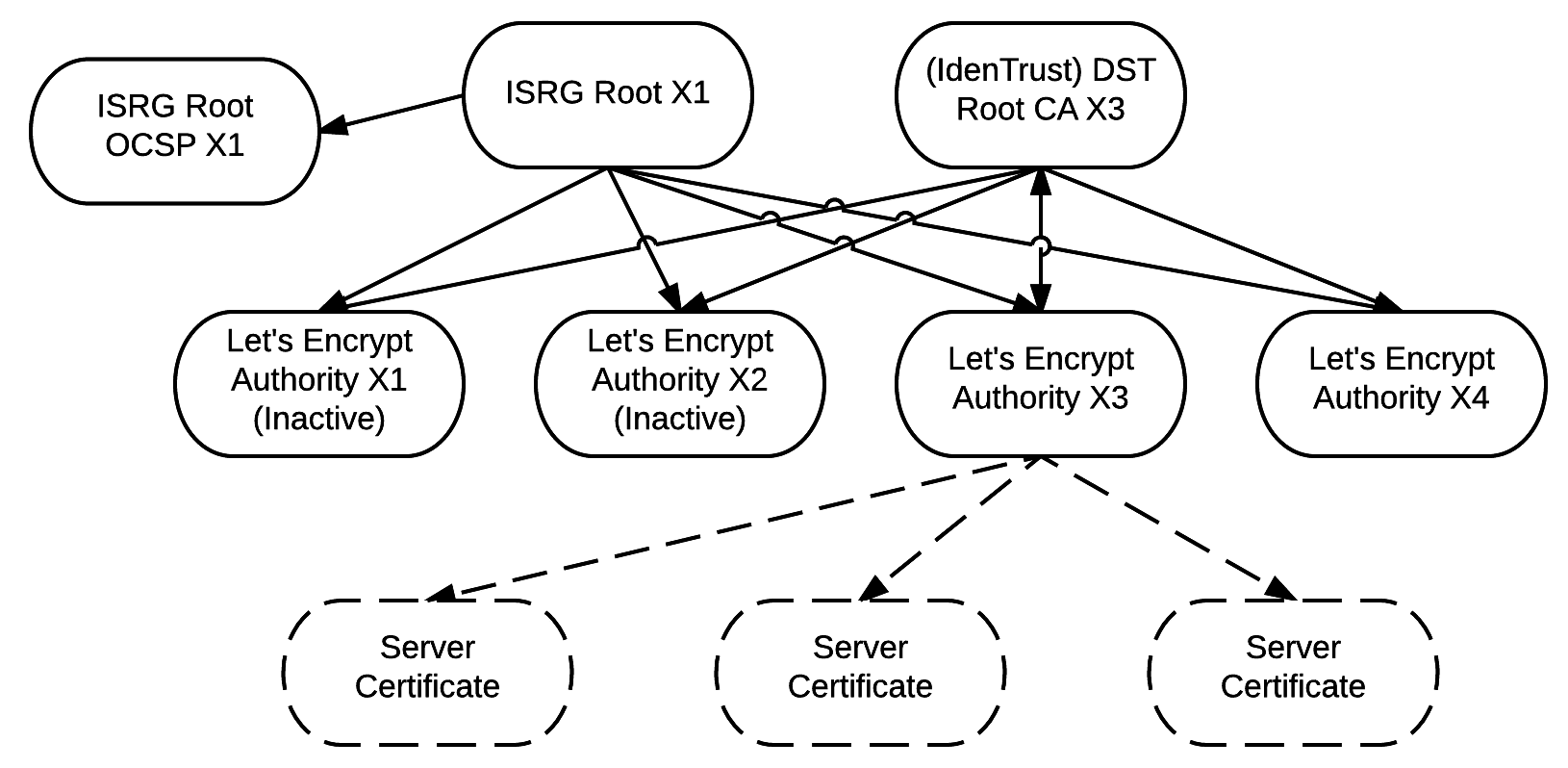

另外,你應該先產生自己的CA來發證書,不過這篇文章是用來教NAS連線的,所以假設你應該已經弄好CA那塊了,CA的公鑰就是上面那張圖的CA 憑證。

使用者的建立

建立一個使用者,並在建立時勾選「按下以建立使用者憑證。」,注意憑證類型要選用戶端憑證,簽發者選和你OpenVPN憑證同一張。

建立完使用者與使用者證書後去系統: 信任: 憑證把憑證和私鑰下載下來,注意是分開的,不是p12檔案,自此你有了用戶端憑證與用戶端金鑰。

ovpn檔案和TLS-auth金鑰

Ovpn檔案要去VPN: OpenVPN: 用戶端匯出,類型選壓縮檔,解壓縮後就會有TLS-auth金鑰與ovpn檔案了,個人金鑰是P12檔案,這個不能使用。